ومع بدايات العام الجديد 2023، فلا بدّ أنّ الأنواع الجديدة من أجهزة الكمبيوتر والهواتف الذكية وأنظمة التشغيل التي طُرحت في الأسواق مؤخرًا قد وصل الكثير منها إلى أيدي المُستخدمين حول العالم، ومع استخدام هذه الأجهزة الجديدة تأتي أهميّة قواعد وتقنيات حماية أمن البيانات، والتي يجب الالتزام بها والحرص عليها لتفادي تسلّل المُتلصّصين والمُهاجمين الإلكترونيين وسرقة بياناتنا الهامّة من خلالها واستغلالها لخدمة مصالحهم غير المشروعة وغير المُحبّبة بكل تأكيد. وفي هذه المقالة نُقدّم مجموعة من النصائح والقواعد الهامة للحفاظ على استخدام آمن للأجهزة.

استخدام كلمات مرور قويّة واستخدام مدير كلمات المرور

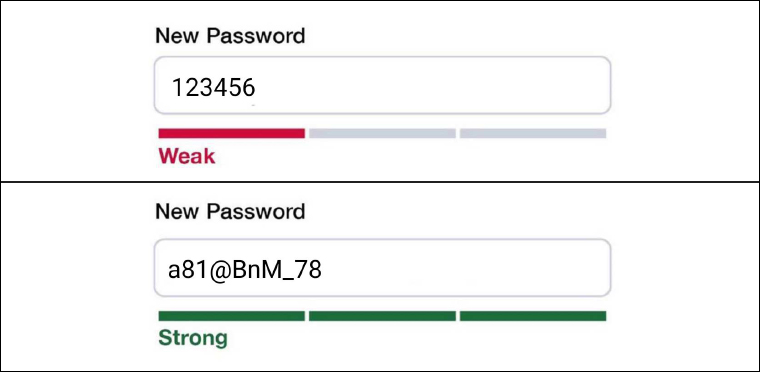

ولإنشاء كلمات مرور قويّة تتوخّى أقصى درجات الحرص على أمان البيانات يجب أن تستوفي كلمة المرور المُنشأة معايير خاصة مثل أن تحتوي على مزيج من الأحرف الإنجليزيّة الصغيرة والكبيرة والأرقام والرموز لكي يصعب على برمجيّات القوّة العمياء تخمينها. كذلك ينبغي أن تتكون كلمة المرور المُختارة من عدد أحرف مُناسب، حيث تُصعّب كلمات المرور الطويلة والتي تُحقّق الشرط الأوّل من مهمّة برمجيّات القوّة العمياء وتنجح في صدّ هذا النوع من الهجمات الإلكترونيّة بفاعليّة كبيرة.

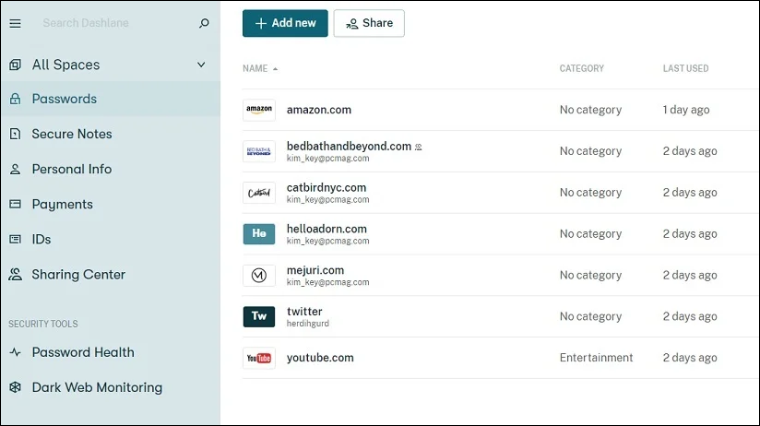

قد لا يكون استخدام الكثير من كلمات المرور الطويلة والقوية بما يكفي عادة مُحبّبة لمُعظم المُستخدمين بسبب مخاوف عدم تذكّر كلمات المرور المُستخدمة وبالتالي فقدان إمكانية الوصول إلى الحسابات والأجهزة، كما أنّه من الخطأ بكل تأكيد اتّباع أسلوب كتابة كلمات المرور على قصاصة ورق والاحتفاظ بها لتفادي نسيانها، فلرُبّما تضيع قصاصة الورق أو يطّلع عليها الآخرون.

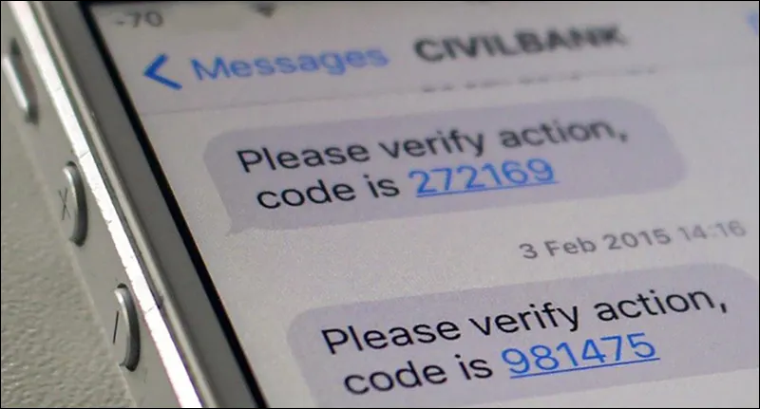

تفعيل خاصية المصادقة الثنائيّة

تجنب الضغط على الروابط غير الموثوقة

بعض أولئك المُهاجمون يستخدمون أيضًا أسماء شركات أو ينتحلون هويّة مؤسّسات توحي بالثقة لتسهيل وقوع ضحاياهم في شرك الضغط على الروابط المشبوهة وتحميل المُرفقات التي تحوي برمجيّاتهم الخبيثة، فيقومون بإرسال رسائل إلكترونية أو نصية من حسابات وعناوين تدّعي أنها لشركة أمازون على سبيل المثال، أو تبدو كما لو كانت رسائل إداريّة من شركة ال، لذا فمن الضروريّ التحقّق من أيّ رابط قبل الضغط عليه، والتأكّد من أنّه مُرسل من عنوان البريد الإلكترونيّ أو الموقع الأصليّ للشركة، فقد يكون الفارق طفيفًا بين عنوان الموقع الحقيقيّ والعنوان الوهميّ المُرسل بهدف التصيّد الاحتياليّ كأن يحتوي العنوان على “arnazon.com” بدلًا من “amazon.com”. كذلك يجب التحقّق قبل الضغط على الروابط والمُرفقات المُرسلة من الأصدقاء، وسؤالهم عمّا إذا كانوا تعمّدوا إرسال ذلك بالفعل أم لا.

تأمين الشبكة المحلية

يُمكن أن تتّصل أجهزة الكمبيوتر والهواتف والطابعات الذكية وكاميرات المُراقبة وأجهزة الألعاب الموجودة في نفس المنزل ببعضها البعض من خلال شبكة إنترنت واحدة عن طريق الراوتر. وفي حالة تسلّل البرمجيّات الخبيثة إلى أحد الأجهزة المُتّصلة بالشبكة المحلّية فقد بات من السهل للمُهاجم الإلكترونيّ الوصول إلى بيانات جميع الأجهزة الأخرى المُتّصلة معًا بنفس الشبكة المحلّية، وبالتالي تُعتبر الخطوة الأولى الضروريّة لتأمين جميع الأجهزة المُستخدمة هي تأمين الشبكة المحلّية التي تتّصل بها هذه الأجهزة، وتتضمّن أهمّ قواعد تأمين الشبكة المحلّية الإجراءات التالية:

- تغيير اسم الواي فاي الذي يظهر عند استعراض قائمة شبكات الواي فاي القريبة من الأجهزة.

- تغيير كلمة المرور الافتراضيّة لجهاز الراوتر عند تركيبه، واستبدالها بكلمة مرور قويّة بما يكفي.

- تحديث التحقق من تحديثات الـ Firmware للراوتر باستمرار، حيث تعمل هذه التحديثات على إصلاح الأخطاء، وعلاج الثغرات الأمنيّة الموجودة في نظام تشغيل الجهاز فور اكتشافها.

- استخدام أحدث بروتوكولات الأمان المتوفّرة على جهاز الراوتر إذ تستخدم البروتوكولات الأقدم عادةً تشفيرًا أضعف للبيانات ممّا يُسهّل عمليّات اختراقها. تهدف بروتوكولات الأمان إلى تشفير البيانات المُرسلة عبر الشبكة بحيث يُمكن لجهاز المستخدم وجهاز موجّه إشارة الواي فاي فقط قراءة بيانات الإرسال.

- تعطيل خاصّية UPnP وتعطيل خاصّية الوصول عن بُعد في حالة وجود هاتين الخاصّيتين مُفعّلتين على الراوتر.

- تثبيت أحد برامج الحماية ومكافحة الفيروسات القوية على جهاز الراوتر إذا لم يأتي الجهاز مزوّدًا ببرنامج حماية قوي بشكل كافي.

تهدف جميع الخطوات السابقة إلى توفير درجة من الأمان والخصوصيّة للبيانات على الأجهزة المُرتبطة معًا والمُتّصلة بالإنترنت عن طريق شبكة محلّية منزليّة، ويُمكن إضفاء مزيد من الحماية لتلك الأجهزة عن طريق الاتّصال بالإنترنت باستخدام الشبكة الافتراضيّة الخاصّة.

استخدام الشبكة الافتراضيّة الخاصة VPN

تُوفّر الشبكة الافتراضيّة الخاصّة في هذه الحالة درجة من الحماية للبيانات المُرسلة والمُستلمة وبيانات سجلّ نشاط المُستخدم أثناء استخدام الإنترنت من شبكة الواي فاي العامّة، ذلك لأنّها تعمل على تشفير تلك البيانات وإرسالها لخوادم بعيدة لتُعيد توجيهها ممّا يحول دون وصول مزوّد خدمة الإنترنت أو مُستخدمين آخرين لنفس شبكة الواي فاي إلى هذه البيانات.

التحديث المُستمرّ للتطبيقات والبرامج على الأجهزة

استخدام تطبيقات تُتيح درجة عالية من الخصوصيّة

تجنّب عمل رووت أو جيلبريك لهاتفك الذكي

يُعدّ جيلبريك إجراءًا محفوفًا بالمخاطر، فبينما يفحص متجر أبل ستور جميع التطبيقات والبرامج ويتأكّد من كونها آمنة للمُستخدمين قبل أن يُتيحها للتنزيل من خلاله، لا تضع المصادر الخارجيّة المُستخدمة في تنزيل التطبيقات عند كسر الحماية أي معايير تُحافظ على أمان بيانات المُستخدم ومعلوماته الشخصيّة ممّا يمنح الفرصة للمُتسلّلين والمُهاجمين الإلكترونيين باستغلال هذه التطبيقات لاختراق الأجهزة. يؤدّي جيلبريك أيضًا إلى جعل الأجهزة غير مُستقرّة عند تشغيلها.

من المُفيد مُراعاة جميع القواعد السابقة عند استخدام أجهزة الكمبيوتر أو الهواتف الذكيّة للحفاظ على أمان البيانات ولتفادي مخاطر الهجمات الإلكترونيّة، ولكن تظل القاعدة الأهمّ هي الحرص على عدم الاحتفاظ بالبيانات الهامّة والمعلومات الشخصيّة بالغة الحساسيّة على الهاتف أو جهاز الكمبيوتر، فالخطر لا يأتي من جانب المُهاجمين والقراصنة الإلكترونيين وحدهم، فلرُبّما يقع الجهاز في أيدي أحد المُتلصّصين القريبين الذين لا علاقة لهم بالخوارزميّات أو البرمجيّات الخبيثة، ولرُبّما يقع حتّى في يدّ أي لصّ حقائب وفي هذه الحالة يكون الحرص على عدم الاحتفاظ بشيء مهمّ على الهاتف من الأمور المفيدة للغاية.

—————

المُلخّص | يواجه مُستخدمي أجهزة الكمبيوتر والهواتف الذكيّة مخاطر التعرّض للهجمات الإلكترونيّة التي تستهدف الوصول والاستغلال غير المشروع لبياناتهم مُستخدمين بعض الحيل التي تُمكّنهم من اختراق أجهزة المُستخدمين والتحكّم فيها عن بعد وتثبيت البرمجيّات الخبيثة وبرامج التجسس عليها. وعلى الرغم من أنّ حيل المُهاجمين تتطوّر باستمرار فهُناك مجموعة من القواعد والمُمارسات التي لا تزال ناجحة بدرجة كبيرة في الحدّ من التعرّض لمخاطر الهجمات الإلكترونيّة، ومن أهمها ما يلي:

- إنشاء كلمات مرور قويّة لكُلّ حساب وكُلّ جهاز يملكه المُستخدم بشكل مُنفرد، مع الاستعانة ببرنامج مُدير كلمات المرور لتفادي نسيان كلمات المرور.

- استخدام طرق المُصادقة الثُنائيّة لتسجيل الدخول إلى حسابات التطبيقات والمواقع التي تُتيح ذلك.

- الحرص على تأمين الشبكة المحلّية الخاصّة وحمايتها من المُتسلّلين بتعيين كلمة مرور قويّة لجهاز الراوتر، وتحديث برامجه الثابتة بصورة مُستمرّة، وتثبيت برامج حماية ومكافحة فيروسات قوية على جهاز الراوتر.

- استخدام الشبكة الافتراضية الخاصّة VPN عند الاتّصال بالإنترنت من خلال شبكة واي فاي عامّة.

- تحديث التطبيقات والبرامج المُثبّتة على الأجهزة بصورة مُستمرّة للحصول على تحديثات الأمان.

- استخدام التطبيقات والبرامج والمواقع التي توفّر لمُستخدميها درجة عالية من الخصوصيّة لبياناتهم ومعلوماتهم الشخصيّة.

- عدم الضغط على الروابط والمرفقات المُرسلة من مصادر غير موثوقة أو المُرسلة من الأصدقاء قبل التحقّق منها.

- عدم الاحتفاظ ببيانات ومعلومات شخصية مهمّة على أجهزة الكمبيوتر أو الهواتف المحمولة قدر الإمكان.

- عدم إجراء “روت” أو “جيلبريك” في هاتفك الأندرويد أو الآيفون.